在企业中,一般有多个部门,不同部门可能需要区分管理,设置不同的网络权限,同时也需要一定的安全防护,这时我们需要用到三层网管交换机作为核心交换机。

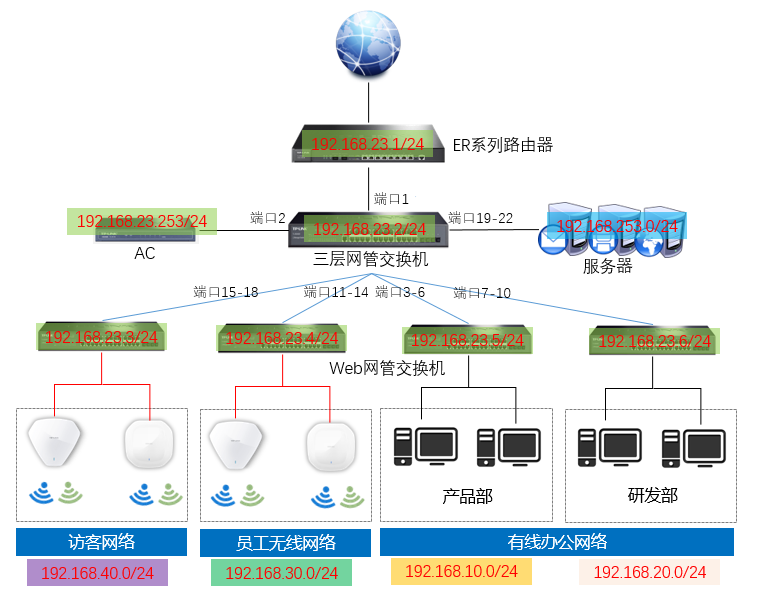

本文以TL-SG5428PE作为核心交换机为例,介绍在企业网络中配置三层交换机的方法。示意网络拓扑如下:

需求

1. 访客网络可以访问互联网,但不能访问内部其他网络;

2. 不同部门之间不能互相访问;

3. 产品部可以访问互联网和服务器,研发部不能访问互联网,只能访问服务器;

4. 服务器网段不能访问外网。

分析

1. 每个网络设置VLAN,通过设置访问控制限制不同网络的访问权限;

2. 开启ARP防护、DHCP侦听保障网络安全。

配置步骤

一、网络规划

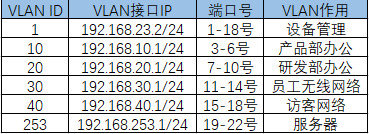

为方便设备管理,需要将路由器、交换机、AC、AP等设备划分到一个VLAN中,同时需要保证每个网络都划分VLAN。本例中三层网管交换机的端口1连接路由器,端口2连接AC,具体VLAN划分和端口规划情况如下所示:

注:网络地址的大小请根据企业规模灵活配置,本例中网络掩码配置为24位。

二、设置VLAN

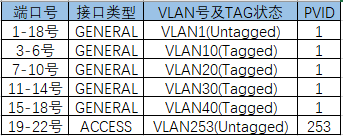

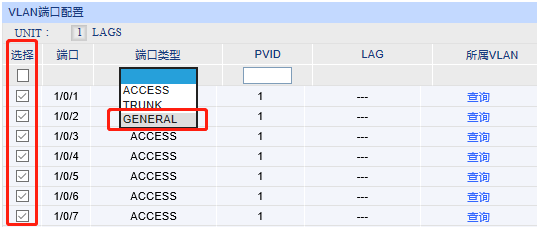

1. 设置端口类型

根据规划表格,在“VLAN->802.1Q VLAN->端口配置”中,选中1-18口,端口类型下拉选择GENERAL,点击提交。

2. 划分VLAN

在“VLAN->802.1Q VLAN->VLAN配置”中,创建VLAN10,Tagged端口列表中选择对应的3-6号端口,点击提交。

其余VLAN重复步骤即可,完成后VLAN列表如下:

3. 设置接口参数

在“路由功能->接口”中,输入VLAN ID号,IP地址模式选择Static,输入网络参数如下图所示,点击创建。

其余VLAN重复步骤即可,完成后接口列表如下:

4. 设置DHCP服务器

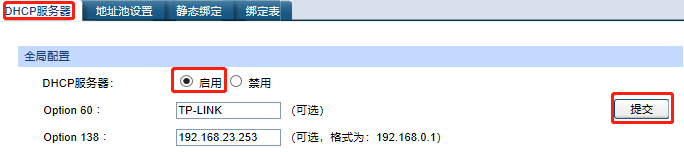

在“路由功能->DHCP服务器->DHCP服务器”中,启用DHCP服务。注意因为需要AC管理AP,所以DHCP服务器中需要填写option字段,如下option 60填写“TP-LINK”,option 138填写AC的IP地址,本例为192.168.23.253。

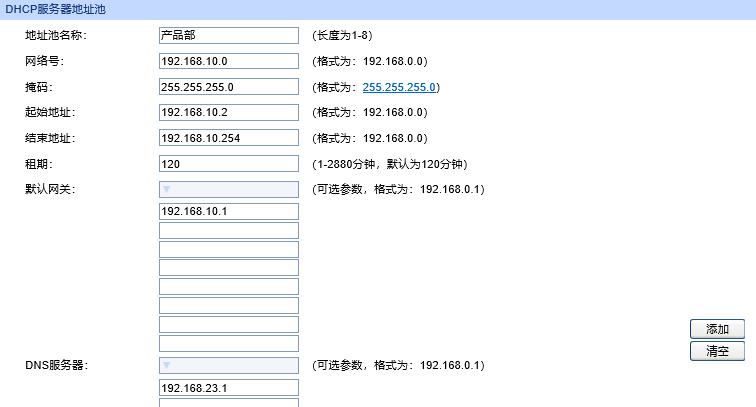

在“路由功能->DHCP服务器->地址池设置”中,输入相应的网络参数如下图所示,点击添加。

其余VLAN重复步骤即可,完成后DHCP地址池列表如下:

5. 设置路由参数

由于产品部、员工无线网络、访客网络需要连接互联网,所以需要设置相应路由使数据能转发出去。

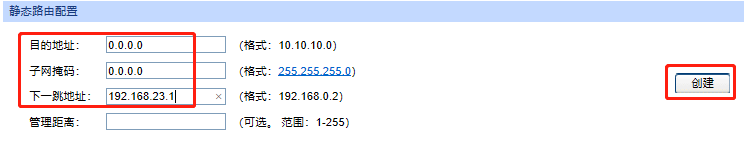

在“路由功能->静态路由->IPv4静态路由”中,设置相应参数如下图所示,注意下一跳为路由器地址,本例为192.168.23.1。

三、网络权限设置

在交换机中主要通过ACL来控制访问权限,本例使用其中的标准IP ACL进行配置,其余的MAC ACL等原理类似。

由于交换机默认规则是转发所有数据,ACL控制是逐条匹配的,所以各网络所需规则如下:

l 产品部:禁止访问研发部网络。

l 研发部:只允许访问服务器,禁止访问其余网络。

l 员工无线网络:禁止访问产品部、研发部、服务器网络。

l 访客网络:禁止访问产品部、研发部、员工无线网络、服务器网络。

以研发部为例,具体设置如下:

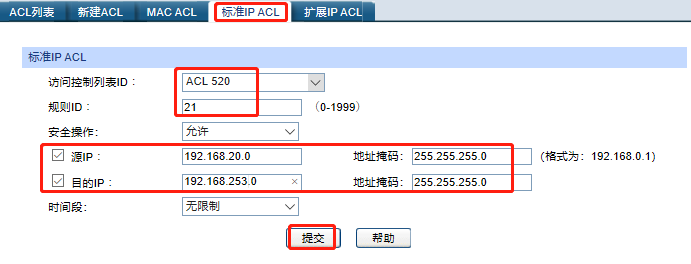

1. 首先需要新建一个ACL ID,标准IP ACL的ID号范围是500-1499,本例使用520。在“访问控制->ACL配置->新建ACL”中,输入520,点击创建即可。

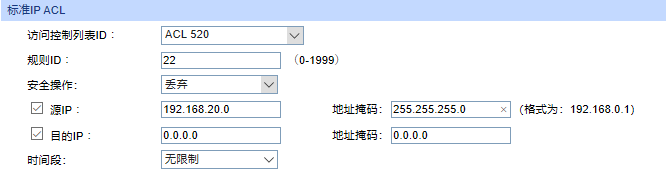

2. 再根据需求创建ACL规则。在“访问控制->ACL配置->标准IP ACL”中,下拉选择创建的ACL 520,输入规则ID 21,安全操作选择允许,源IP为研发部IP,目的IP为服务器IP。如下图所示,完成后点击提交。

禁止访问其余网络的规则如下所示:

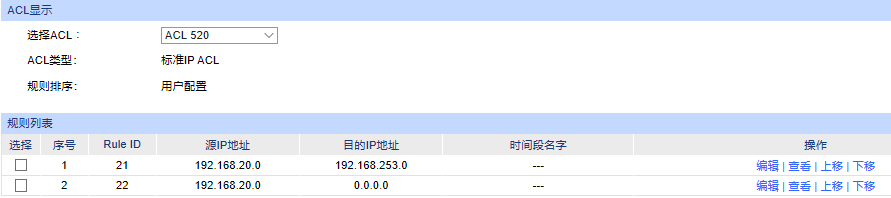

完成后ACL 520列表如下图所示:

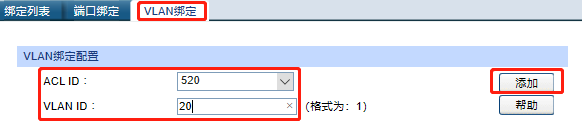

3. 最后绑定至相应VLAN中。在“访问控制->ACL绑定配置->VLAN绑定”中,下拉选择ACL 520,输入VLAN ID号20,点击添加。如下图所示:

其余网络重复上述三个步骤即可,注意每个网络都需要创建一个ACL ID号以进行VLAN的绑定。

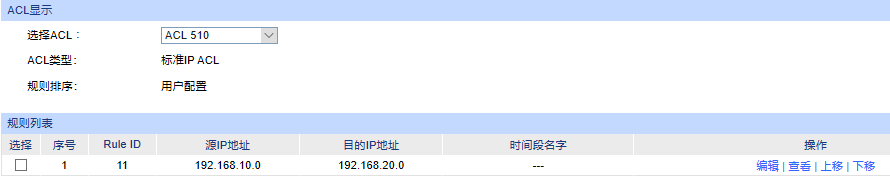

其余网络创建后的ACL列表如下:

四、网络安全设置

为保障内网的网络安全,在三层交换机中建议开启ARP防护、DHCP侦听。

1. ARP防护

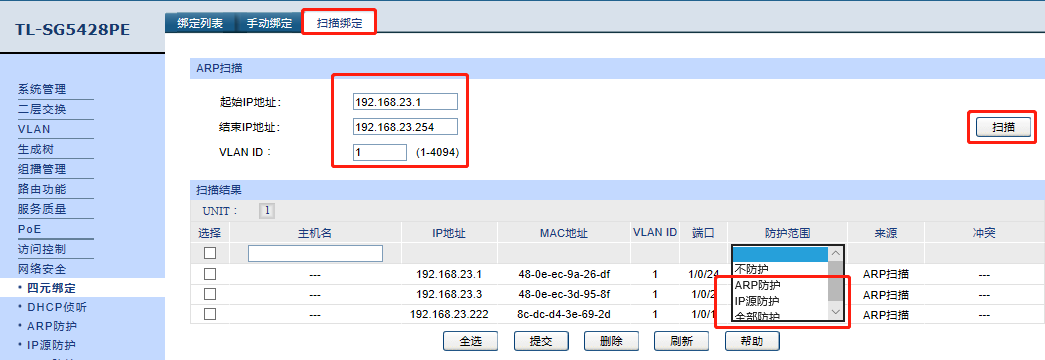

防护功能需要先进行四元绑定。在“网络安全->四元绑定”中有手动绑定和扫描绑定,手动绑定输入相应参数即可,扫描绑定设置如下图所示。绑定后可以在防护范围内进行防护选择。

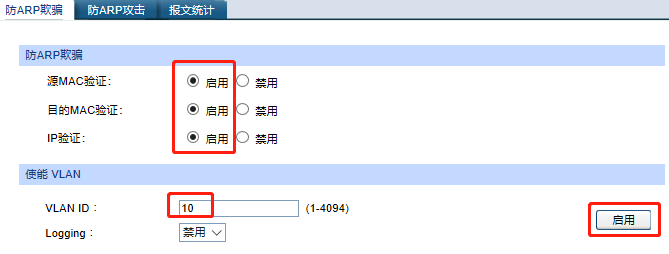

开启防ARP欺骗。在“网络安全->ARP防护->防ARP欺骗”中,选择启用源MAC、目的MAC和IP验证,填入作用的VLAN ID号,点击启用。如下如所示:

2. DHCP侦听

DHCP主要作用是集中分配和管理IP地址,通常我们是通过路由器或三层网管交换机充当DHCP服务器的角色,但如果网络中有其他能够分配DHCP的非法服务器,也会给客户端分配不正确的IP,导致终端无法上网,网络结构紊乱。而开启“DHCP侦听”功能,添加授信端口,可以让终端和服务器只能从授信端口接收发送DHCP Offer报文,从而能正确的进行网络通信。

设置方法:

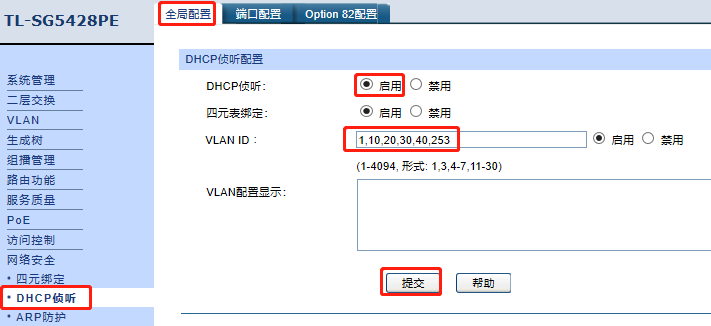

在“网络安全->DHCP侦听->全局配置”中,启用DHCP侦听,输入作用的VLAN ID,点击提交,如下图所示:

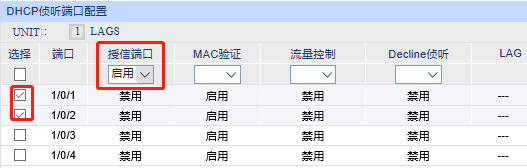

若交换机连接有合法DHCP服务器如路由器或AC或其他服务器,则需要进行端口配置,将DHCP服务器所在端口设置为授信端口。在“网络安全->DHCP侦听->端口配置”中设置为授信端口,如下图所示。本例中路由器和AC均无需开启DHCP服务,故无需做设置。

通过以上设置,即完成了企业组网中三层网管交换机的设置,且实现了相应的访问控制和网络安全需求。注意保存配置以免掉电导致配置丢失。

以下简要介绍下此例中ER系列路由器、Web网管交换机中的重要设置。路由器、AC、Web网管交换机中的一些基本管理设置、上网设置、无线设置再此不做介绍。

五、路由器设置

数据转发到路由器后需要设置NAPT规则才能将数据转发出去,也需要设置到核心交换机的静态路由以将互联网数据转发到内网中。

在此以TL-ER6220G为例简单介绍ER系列路由器的设置方法。

在“传输控制->NAT设置->NAPT”中,点击新增,输入相应参数如下图,点击确定。

其余VLAN重复步骤即可,完成后NAPT规则列表如下:

注意:由于研发部和服务器网段不能访问互联网,所以不做NAPT设置。

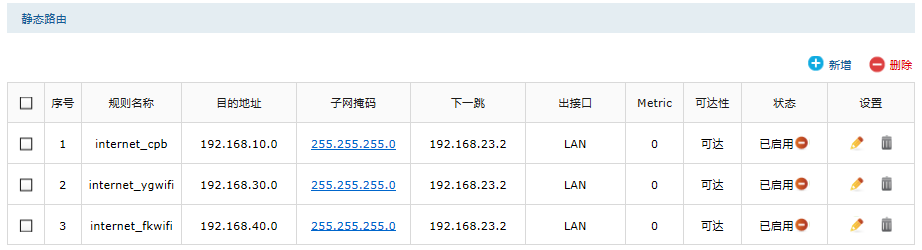

在“传输控制->路由设置->静态路由”中,点击新增,输入相应参数如下图,点击确定。注意此处的下一跳地址为三层网管交换机地址,本例为192.168.23.2

完成后静态路由列表如下:

注意:由于研发部和服务器网段不能访问互联网,所以不做静态路由设置。

六、二层交换机VLAN设置

在二层交换机中同样需要进行VLAN划分以对接三层交换机。

本文以员工网络所在交换机为例进行VLAN 30的设置。其余网络所在交换机设置同样。

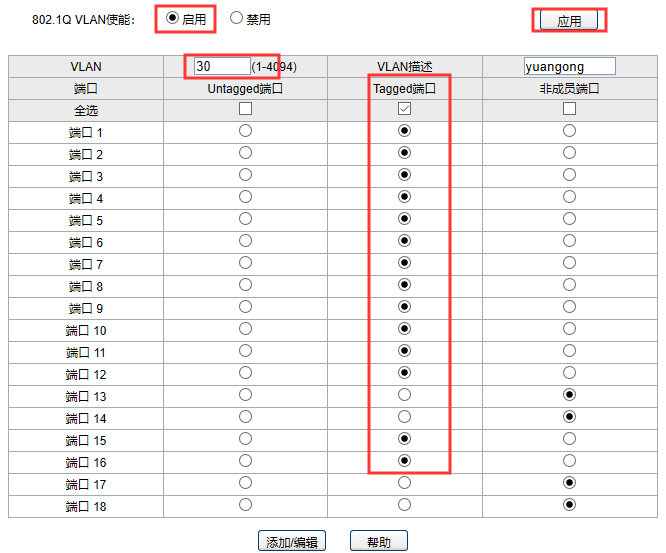

1. 在“VLAN->802.1Q VLAN”中,选中启用,点击应用。

在输入框中输入30,选择对应的端口,选为Tagged,完成后点击添加。

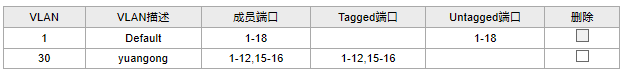

添加完成后,VLAN列表如下:

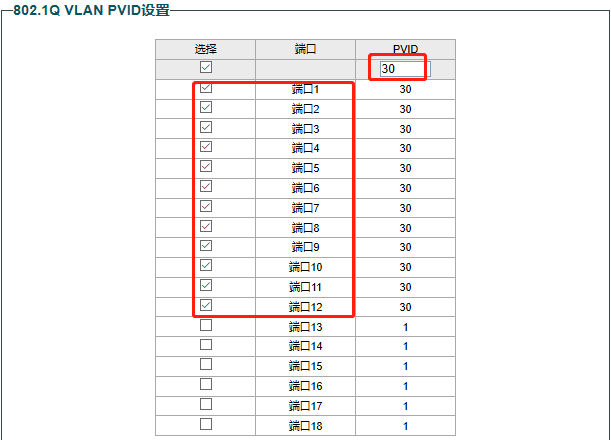

2. 设置端口PVID。在“VLAN->802.1Q VLAN PVID设置”中,选中VLAN30中Untagged的端口,PVID框输入30,点击应用进行保存。端口类型为Tagged的16口作为级联口,保持默认PVID值为1即可。设置后如下如所示:

至此已完成所有设置。